O Tráfego de Rede Seguro pode ser definido como processo de proteção de recursos contra o acesso ou ataque não autorizado, aplicando controles no tráfego de rede. Este processo tem como objectivo, garantir que apenas o tráfego legítimo seja permitido. O azure inclui uma infraestrutura de rede robusta para dar suporte aos seus requisites de conectividade de aplicativos e serviços.

Nos passos a seguir iremos configurar um grupo de segurança de rede, associá-lo a uma interface de rede, criar regras de entrada para o tráfego RDP, e regras de saída de modos a negar o acesso a internet.

1- Acesse o portal do azure https://portal.azure.com.

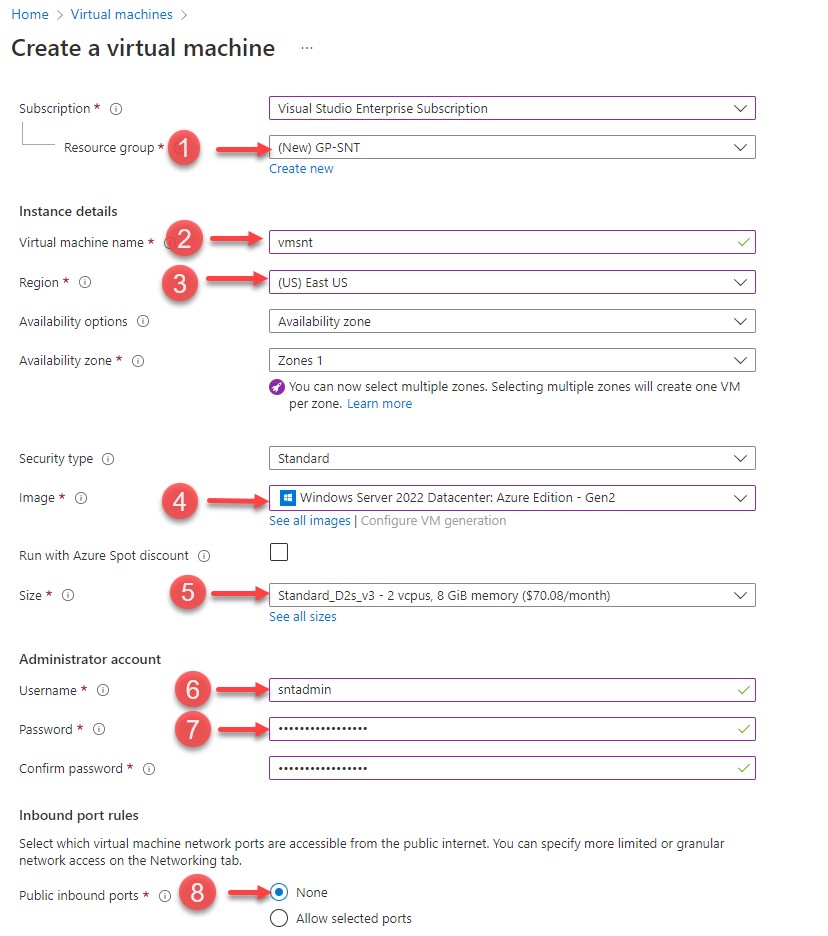

2- Na barra de pesquisa digite e selecione virtual machines e de seguida clique em + create.

3- Na guia basic, preencha as seguintes informações conforme imagem abaixo e deixe os demais como padrão.

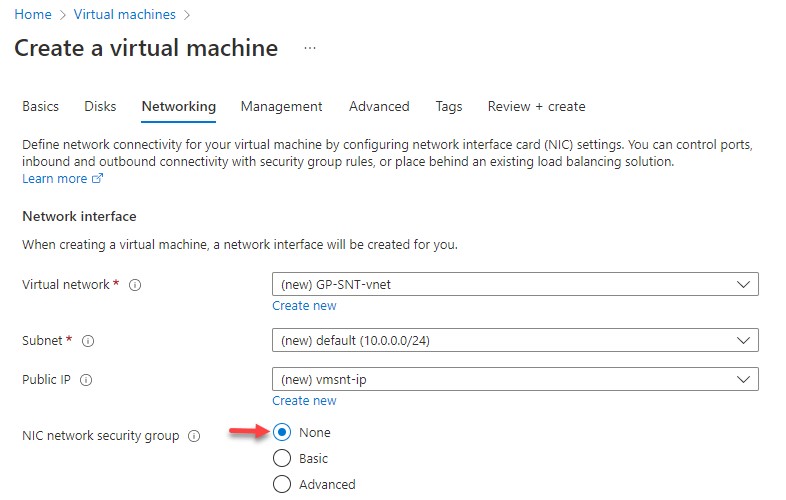

4- Na guia networking defina a seguinte configuração.

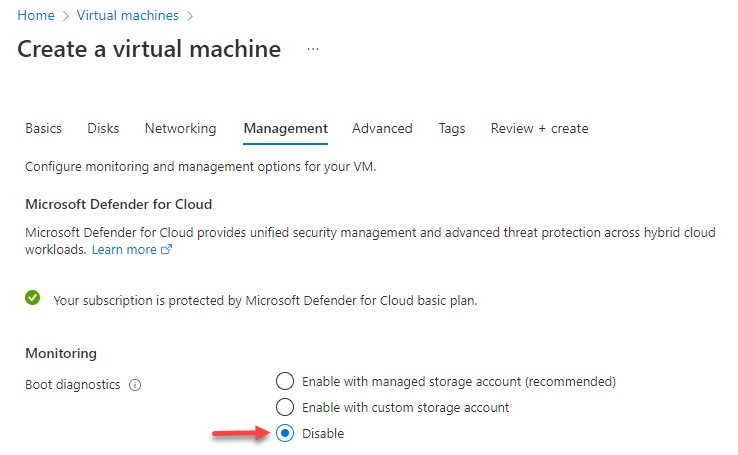

5- Na guia management e em monitoring desabilite o boot diagnostic.

6- Deixe as demais opções como padrão e clique em review + create, após passa pela validação clique em create.

7- Após a conclusão da criação da máquina virtual clique em Go to resource.

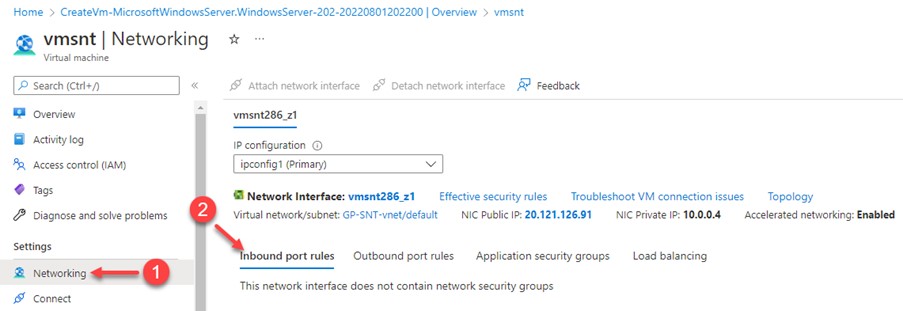

8- Na guia da máquina virtual, clique em networking, examine a guia Regras de porta de entrada (Inboud port rules) e observe que não há nenhum grupo de segurança de rede

associado à interface de rede da VM ou à sub-rede a qual a interface esta conectada.

Agora iremos criar um Grupo de Segurança de Rede e associá-lo a interface de rede.

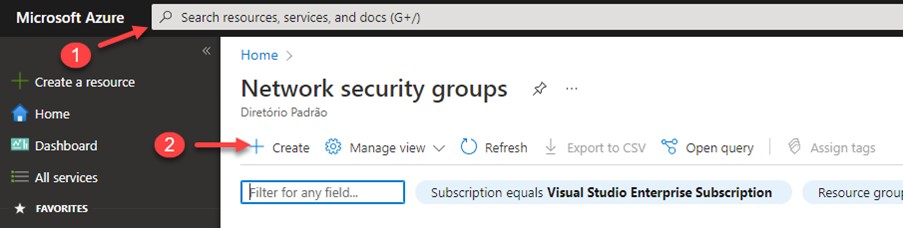

9- Na barra de pesquisa digite e selecione network security group e clique em create.

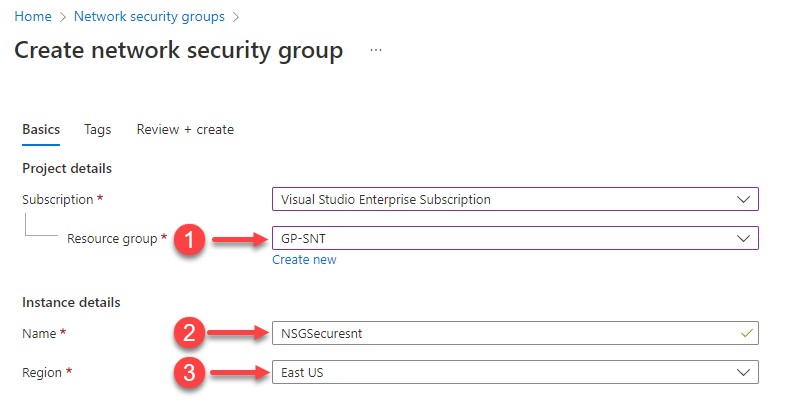

10- Na guia basic do grupo de segurança de rede, especifique as configurações a seguir.

11- Clique em review + create e após a validação clique em create.

12- Depois de terminada a criação do NSG clique em Go to resource.

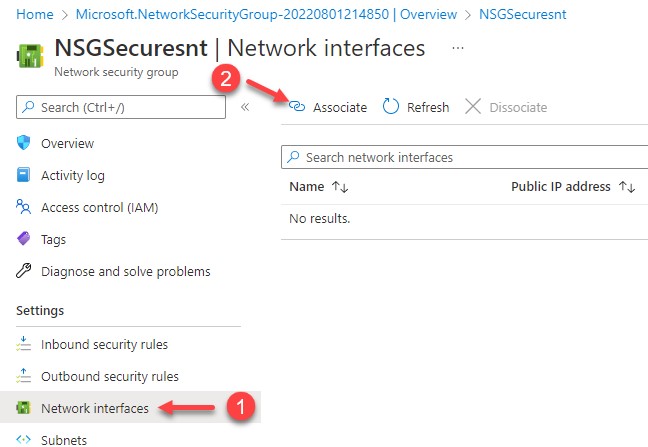

13- Em configurações, clique em network interfaces e depois clique em Associate.

14- Selecione a interface correspondente e clique em OK.

Agora vamos configurar uma Regra de porta de segurança de entrada para permitir o tráfego RDP para máquina virtual configurando uma regra de porta de segurança de entrada.

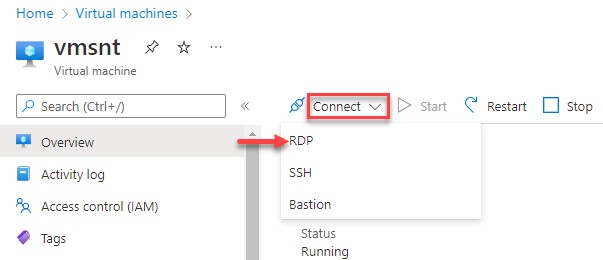

15- No portal navegue até a guia máquina virtual que criamos recentemente e no painel geral clique em conectar.

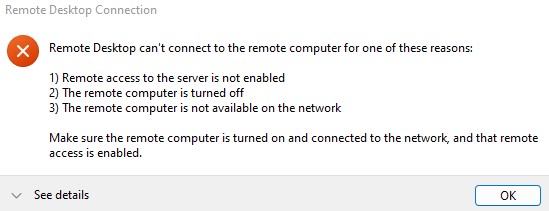

16- Conecte-se a VM selecionando e baixando um arquivo RDP em execução, por padrão o grupo de segurança de rede não permite RDP.

17- Na guia da máquina virtual, vá para guia settings e clique em networking e observe as regras de entrada para o grupo de segurança de rede NSGSecuresnt que nega todo

tráfego de entrada, except o tráfego dentro da rede virtual e as investigações do balanceador de carga.

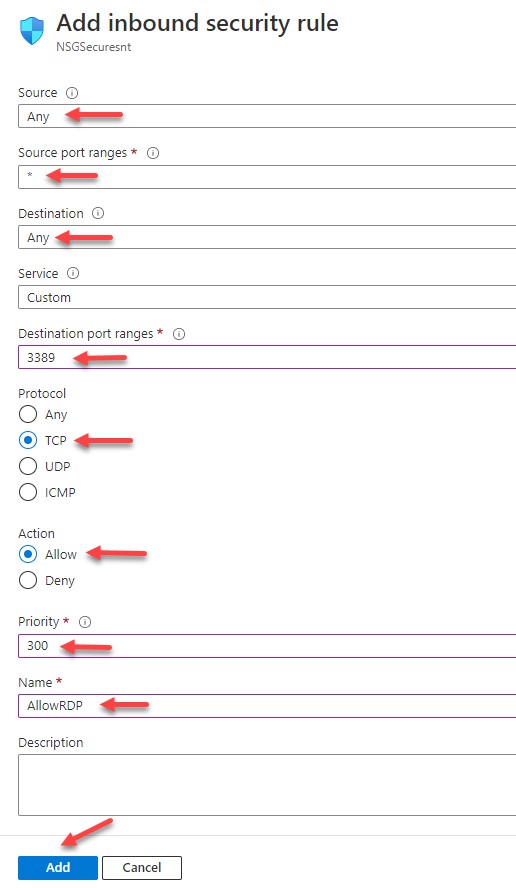

18- Na guia inbound port rule, clique em adicionar regra de porta (Add inbound port rule), clique em adicionar quando terminar.

19- Após adiconar a regra de entrada, tente novamente o RDP na máquina virtual, e desta vez deverá ser bem sucedido.

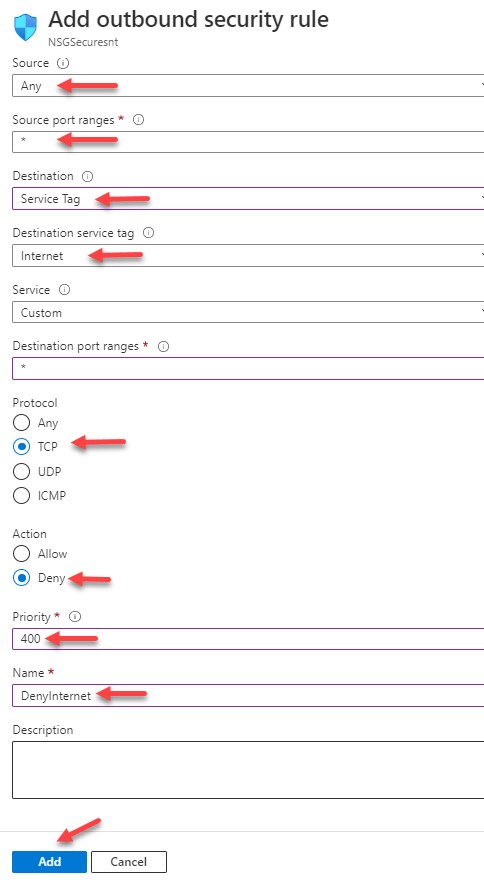

Vamos agora, criar uma regra de porta de saída NSG para negar o acesso a internet e em seguida testaremos para garantir que a regra esteja a funcionar.

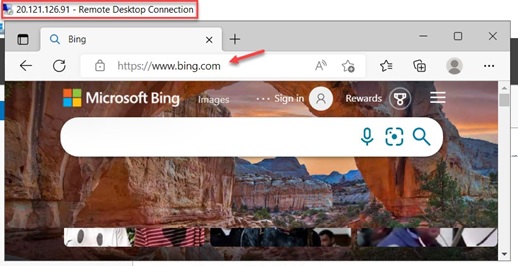

20- Continue com a sua sessão RDP aberta da sua máquina virtual.

21- Após a vm estar iniciada, abra o navegador Edge ou outro navegador e verifique se pode acessar https://www.bing.com. Precisará trabalhar com os pop-ups de segurança

aprimorada do seu navegador.

A seguir vamos configurar uma regra de negação de saída para internet.

22- De volta ao portal do Azure, navegue de volta a guia da máquina virtual.

23- Em settings clique em networking e depois em Outbound port rules.

24- Observe que existe uma regra AllowInternetOutbound, esta é uma regra padrão e não poderá ser removida.

25- Clique em adicionar regra de porta de saída (Add Outbound port rule) e configure uma nova regra de segurança de saída com uma prioridade mais alta que negará o tráfego da

Internet e clique em Add quando terminar, conforme ilustra a imagem abaixo.

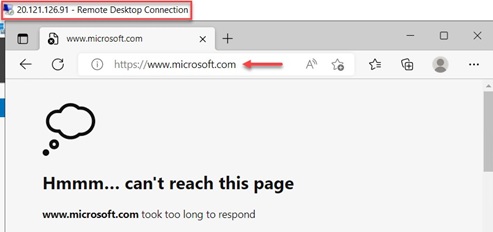

26- De volta a nossa máquina virtual navegue até https://www.microsoft.com a página não será exibida.

Com estes passos vimos como configurar um grupo de segurança de rede, associá-lo a uma interface de rede, criar regras de entrada para o tráfego RDP, e regras de saída de modos a negar o acesso a internet.

Deixe o seu comentário e até ao próximo artigo.