O PIM (Privileged Identity Management) refere-se como as pessoas recebem acesso a privilégios. Em termos técnicos é como as pessoas são provisionadas em contas de usuário para dar acesso a um nível mais alto de privilégios de rede. Permite gerenciar controlar e monitorar o acesso a importantes recursos dentro da nossa organização. Com isso incluem recursos como Azure AD, Azure e outros serviços Microsoft online como o Microsoft 365, ou o Microsoft Intune.

Nos passos seguintes vamos implementar a protecção de identidade do Azure AD, vamos configurar políticas de risco de usuário, login, eventos de risco em relação à política de protecção de identidade do Azure AD.

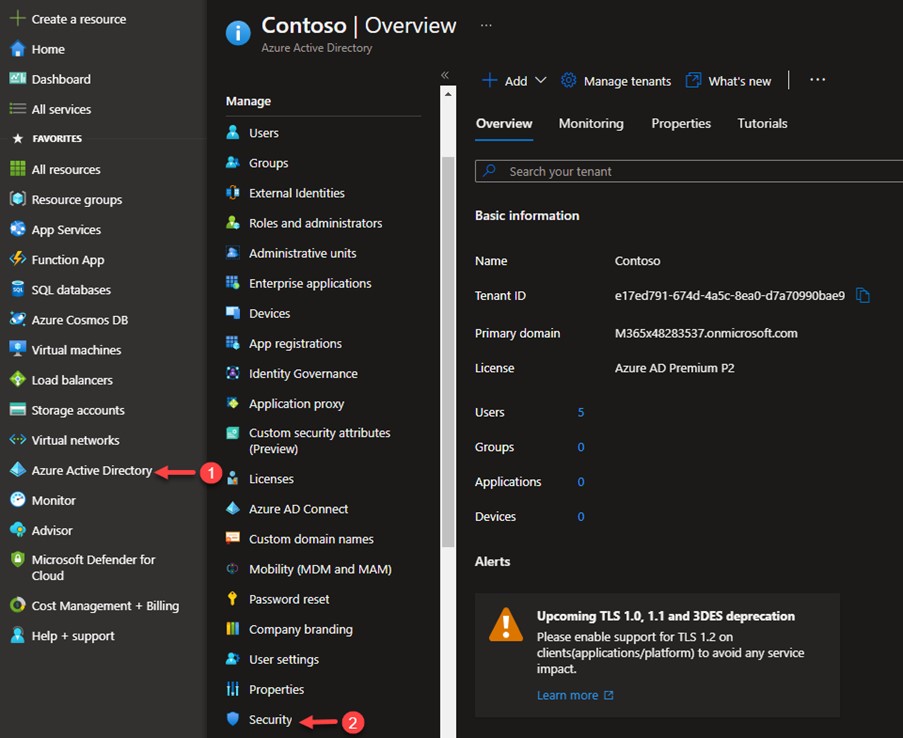

1- Vá para o portal em https://portal.azure.com e clique em Azure active directory, na guia manage clique em security.

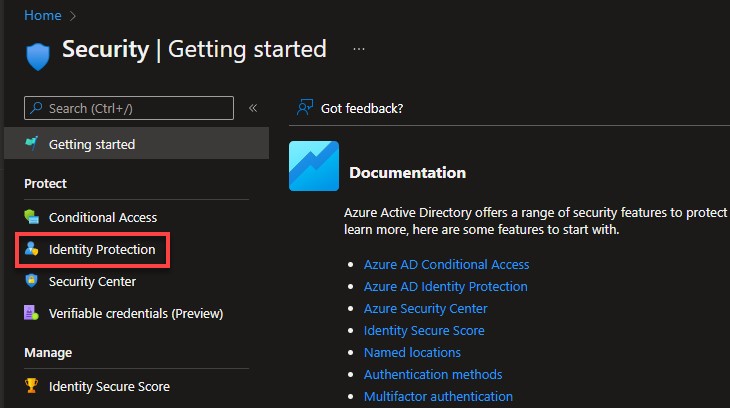

2- Em Security | Getting staretd na guia Protect clique em Identity Protection.

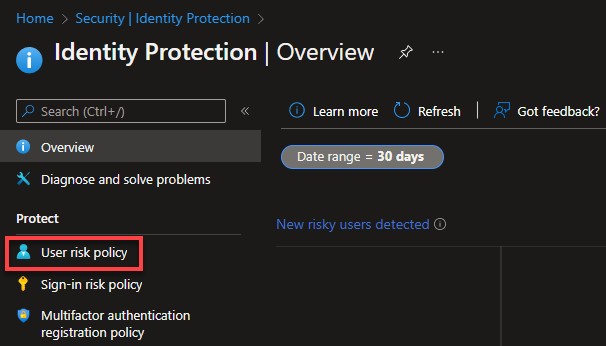

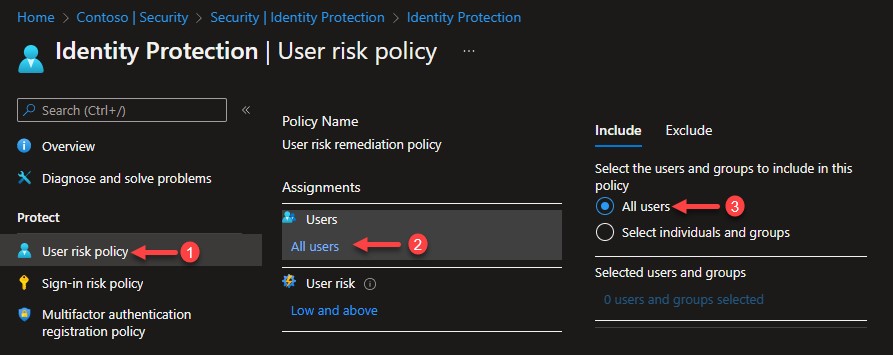

3- Em Identity Protection | Overview na guia Protect clique em User risk policy, configure a política de correção de risco do usuário.

4- Na guia Identity Protection | User Risk Policy clique em All users de seguida certifique-se de que a opção all users esteja selecionada.

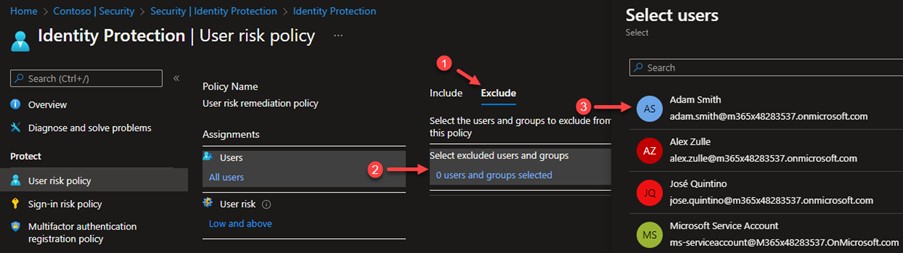

5- Na guia Users, alterne para a guia excluir, clique em select excluded users and groups, selecione uma conta de usuário e clique em select.

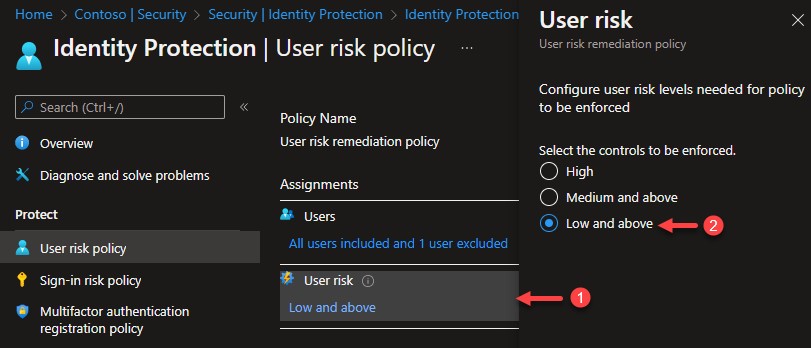

6- Em user risk, certifique-se de que Low and above esteja selecionado.

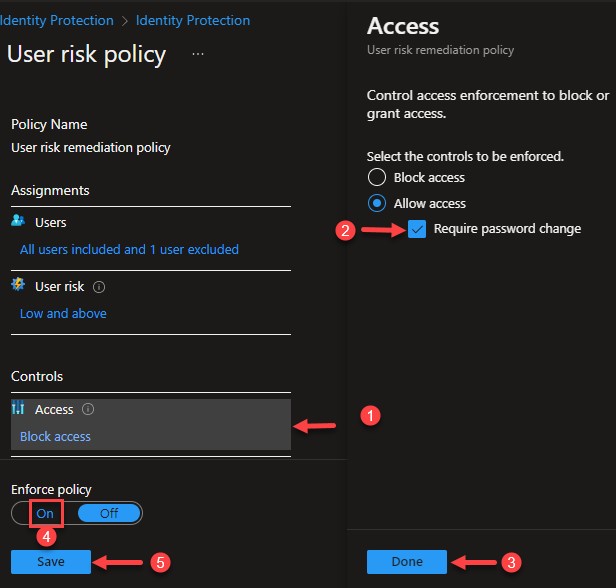

7- Em Access, clique em Block access e certifique-se que a opção Require password change esteja selecionadas e clique em done, em seguida force a política e clique em save.

Em seguida iremos configurar uma política de risco de entrada uma que nos passos acima criamos uma política de risco do usuário.

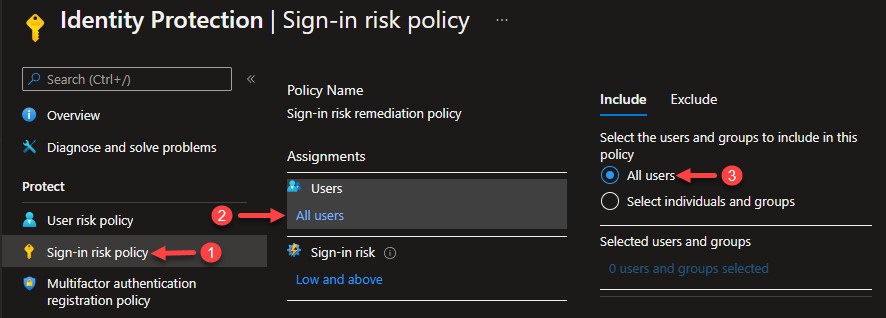

8- Em Identity Protection | User risk policy a guia protect, clique em Sign-in risk policy.

9- Clique em Users, seguindo para guia Include na guia Users certifique-se de que a opção all users esteja selecionada.

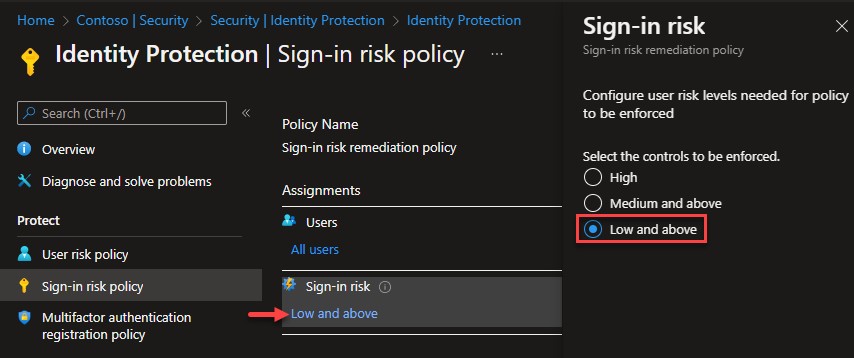

10- Selecione a opção Sign-in Risk, em seguida clique em Sign-in risk, selecione Medium and above e posteriormente em done.

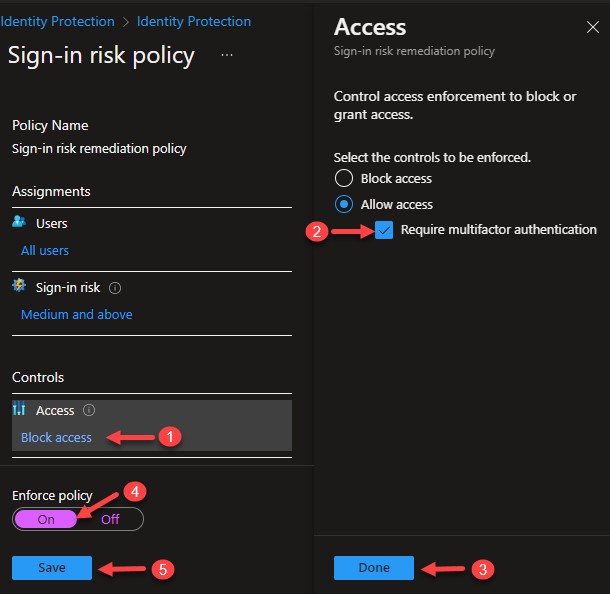

11- Em Access, na guia access, certifique-se de que a opção Allow access e a checkbox Require Multi-Factor Authentication estejam selecionadas e de seguida clique em done,

forçaremos a política e clicamos em save.

12- De seguida iremos simular eventos de risco em relação às políticas de protecção de Identidade do Azure AD.

13- No seu navegador de internet abra uma seção privada navegue até navegador TOR em https://www.torproject.org/projects/torbrowser.html.en

14- Baixe e instale a versão para Windows do navegador TOR com as definições padrão.

15- Quando a instalação for concluída, inicie o navegador TOR, use a opção conectar na página inicial e navegue até Application access Panel em https://myapps.microsoft.com

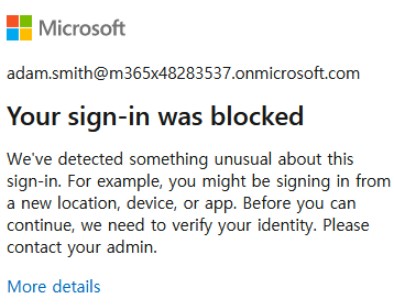

16- Quando for solicitado tente aceder com a conta do usuário Adam Smith.

Esta mensagem é esperada, pois essa conta não esta configurada com Multi-factor authentication, que é necessária devido ao aumento de risco de login associado ao uso do navegador TOR.

17- Tente com uma conta diferente e que seja uma conta que tenha a autenticação multifactor configurada.

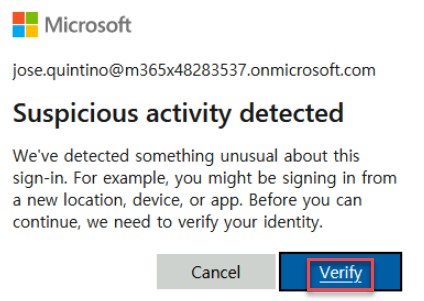

Observe que desta vez foi uma actividade suspeita detectada, novamente é esperada a mensagem pois essa conta esta configurada com o MFA. Considerando o aumento do risco de login associado ao uso do navegador TOR, você terá de usar a autenticação multifactor.

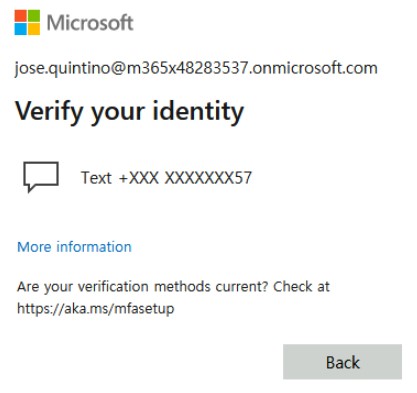

18- Clique em verify se deseja verificar sua identidade por mensagem de texto ou chamada.

19- Complete a verificação e certifique-se de ter feito o login com êxito no painel de acesso do aplicativo.

Agora vamos revisar os relatórios do Azure AD Identity Protection gerados a partir dos logons do navegador TOR.

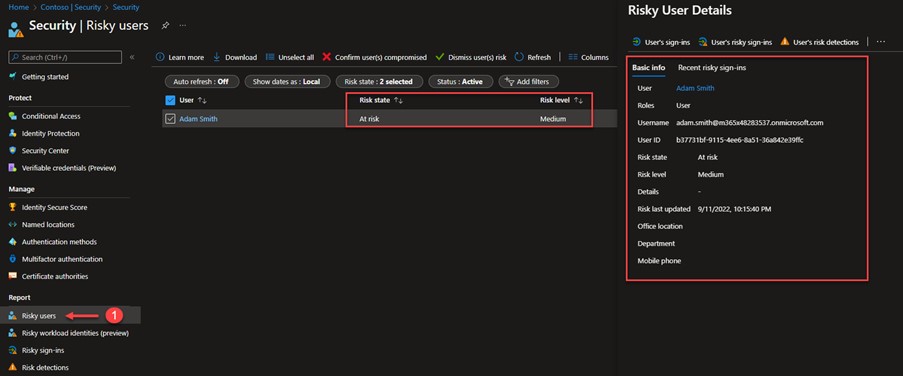

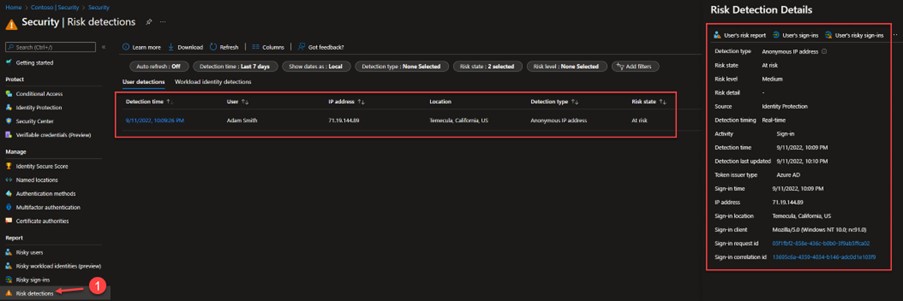

20- De volta ao portal do Azure vá para guia security e em Security | Getting started, em Report clique em Risk users.

21- Revise o relatório e identifique quaisquer entradas que façam referência à conta do usuário Adam Smith.

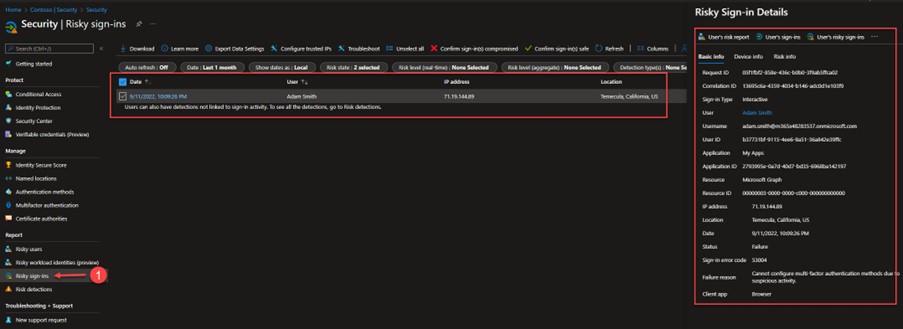

22- Na guia Security | Getting started, na seção Report clique em Risk sign-ins e revise o relatório que identifique quaisquer entradas correspondentes ao login com a conta de

usuário Adam Smith.

23- Em Report clique em Risk detections, revise e identifique quaisquer entradas que representem o login do endereço IP anônimo gerado pelo navegador TOR.

Note que pode levar de 10 a 15 minutos para que os riscos apareçam nos relatórios.

Com estes procedimentos habilitamos o Azure AD Identity Protection, configuramos políticas de risco de usuário, política de risco de entrada bem como validamos a configuração do Azure AD Identity protection simulando eventos de risco.

Deixe o seu comentário e até ao próximo artigo.