Configurar o Microsoft Entra ID para funcionar com o Microsoft Defender for Cloud Apps tem como objectivo principal, fortalecer a segurança e protecção das identidades e acessos, detectar e responder rapidamente a ameaças, e garantir que uma organização esteja protegida contra os riscos associados à gestão de identidades na nuvem.

Para configurar-mos esre procedimento siga as seguintes etapas:

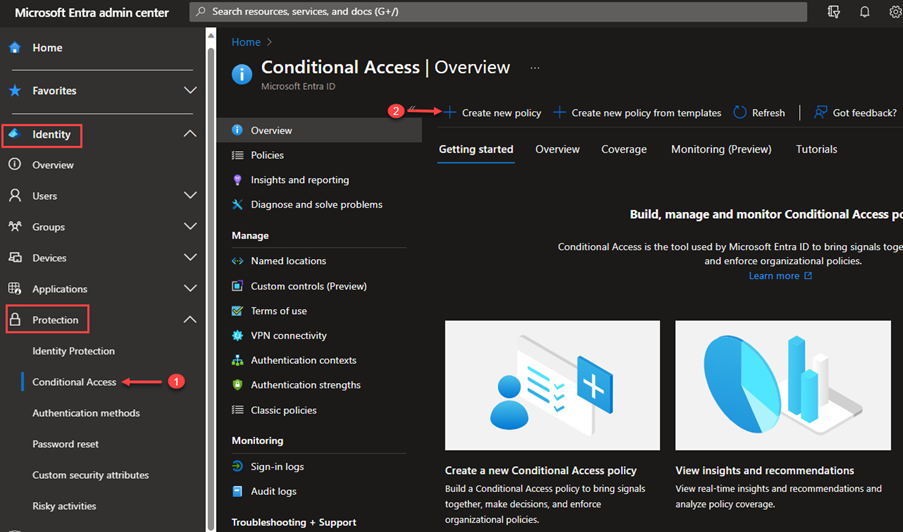

1- Navegar até ao portal do Entra ID (tmabém pode ser feito peo portal do azure) https://entraid.microsoft.com e vá para Identity, e de seguida clique em acesso condicional, seguidamente em criar nova política conforme nos ilustra a imagem abaixo.

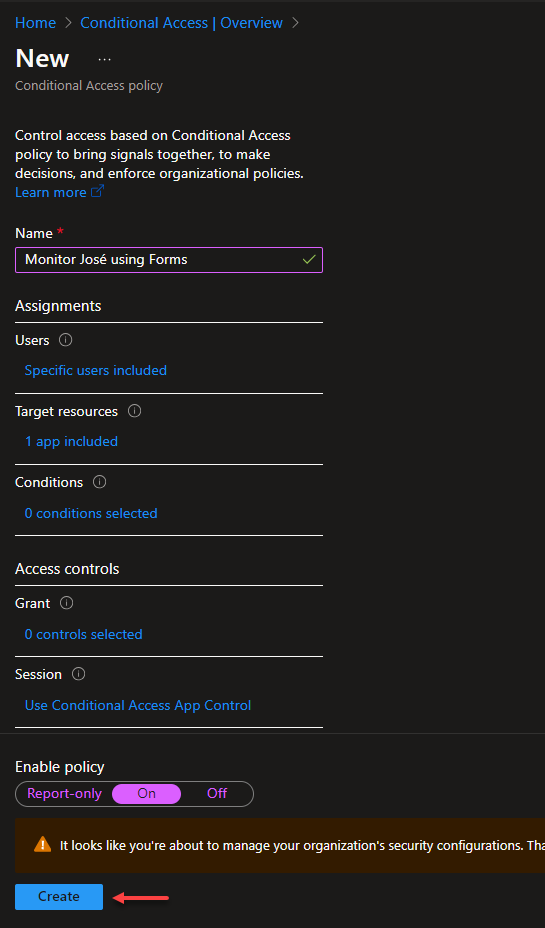

2- Insira um nome da política, no meu exemplo dei o meu nome a politica usando formulários.

3- Em Assignments, escolha 0 users and groups selected, selecione Specific users included, selecione users and groups e marque users and groups.

4- Escolha o usuário (no meu caso José Quintino para o seu locatário e selecione select.

5- Em target resources, selecione no target resources selected.

6- Selecione select apps, e escolha Microsoft Forms e selecione select.

7- Em access controls, selecione select session and 0 controls seleted.

8- Selecione a checkbox Use conditional access app control, e deixe o padrão somente monitor only e selecione select.

9- Em enable policy, selecione activado e selecione create.

Com estes procedimentos configuramos o Entra ID para funcionar com o Microsoft Defender for Cloud Apps, lembrando que com isso proporciona uma defesa mais robusta, insights aprimorados e uma gestão mais eficiente da segurança na nuvem.

Deixe o seu comentário e até ao próximo artigo