A adoção de containers como unidade de execução de aplicações modernas tem transformado profundamente a forma como as organizações desenvolvem, implementam e escalam software. O Azure Kubernetes Service (AKS) surge como uma solução gerida que abstrai a complexidade da orquestração de containers, permitindo às equipas de desenvolvimento e operações concentrarem-se na entrega de valor ao negócio.

Contudo, a simplicidade oferecida pelo AKS não elimina a necessidade de uma arquitetura sólida, segura e escalável. Pelo contrário, à medida que os ambientes se tornam mais distribuídos e interligados, cresce a importância de seguir uma arquitetura de referência que incorpore as melhores práticas da indústria.

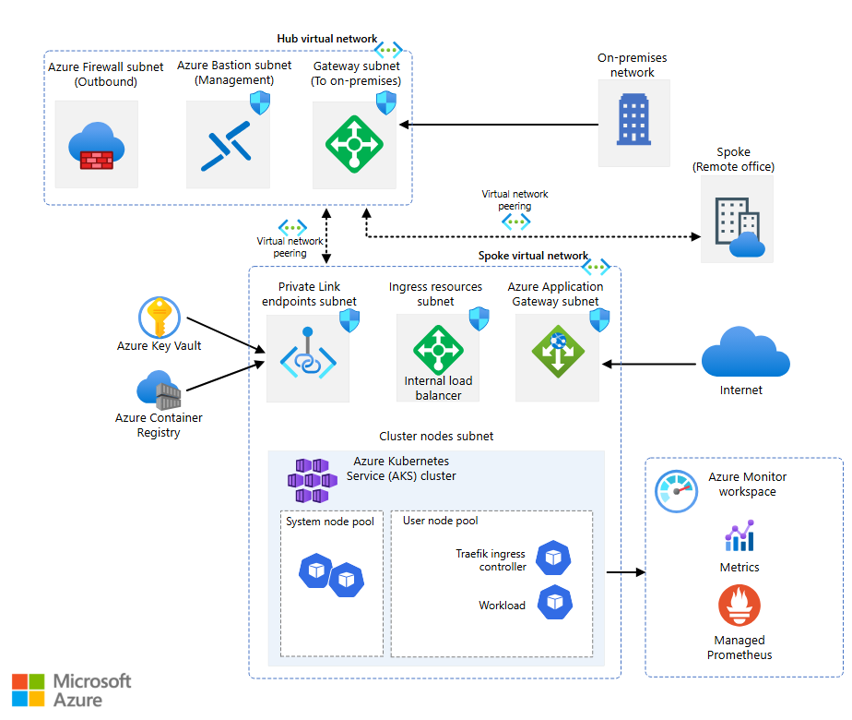

Este artigo apresenta uma análise aprofundada da arquitetura de referência para o Azure Kubernetes Service (AKS), conforme definida pela Microsoft. O objetivo é fornecer uma base técnica sólida e acessível para profissionais que pretendem implementar clusters AKS em ambientes de produção. Ao longo do texto, será interpretado um diagrama detalhado que ilustra os principais componentes e práticas recomendadas desta arquitetura.

Visão Geral da Arquitetura

A arquitetura de referência para AKS segue o padrão hub-and-spoke, um modelo amplamente adotado em ambientes empresariais para garantir isolamento, controlo e escalabilidade. O modelo hub-and-spoke permite separar responsabilidades e aplicar políticas de segurança de forma centralizada. O hub contém serviços partilhados e de controlo como Azure Firewall, Azure Bastion e Application Gateway com WAF. O spoke aloja o cluster AKS e os seus recursos associados, como sub-redes para pods, serviços de entrada, endpoints privados e integrações com serviços Azure.

Este modelo permite separação de ambientes, escalabilidade modular e aplicação centralizada de políticas de segurança.

Diagrama da Arquitetura de Referência para AKS

🔵 Hub: Azure Firewall, Bastion, Application Gateway.

🟢 Spoke: Cluster AKS com pools de nós, sub-redes, endpoints privados.

🟣 Serviços Azure: Key Vault, Container Registry, Monitor.

🌐 Conectividade: Internet e rede on-premises.

Rede e Segurança

A rede é a espinha dorsal de qualquer arquitetura em nuvem. No contexto do AKS, uma configuração de rede bem estruturada garante isolamento de cargas de trabalho, controlo de tráfego, segurança de acesso e escalabilidade. A arquitetura de referência da Microsoft baseia-se num modelo hub-and-spoke, que permite separar responsabilidades e aplicar políticas de segurança de forma centralizada.

O Azure Firewall é um serviço de segurança gerido que permite definir regras de acesso com base em IPs, portas e protocolos. Está localizado na sub-rede do hub e controla o tráfego entre o cluster AKS e a internet, serviços Azure e redes on-premises.

O Azure Bastion permite aceder a máquinas virtuais (como nós do AKS em modo VMSS) através do portal Azure, sem necessidade de IPs públicos ou jump boxes. O Application Gateway atua como load balancer de camada 7, ideal para aplicações web, com Web Application Firewall (WAF) ativado para proteção contra ameaças como injeções SQL e XSS.

Cluster AKS

O cluster AKS é composto por dois tipos de pools de nós: o pool do sistema e o pool do utilizador. O pool do sistema executa componentes críticos do Kubernetes, como o kube-proxy e o CoreDNS, enquanto o pool do utilizador aloja as cargas de trabalho da aplicação.

Esta separação permite aplicar políticas distintas de escalabilidade, segurança e manutenção. A arquitetura recomenda a utilização de múltiplas zonas de disponibilidade, escalamento automático de nós e atualizações sem interrupções para garantir alta disponibilidade.

Serviços de Apoio

O Azure Key Vault é utilizado para armazenar segredos, certificados e chaves de forma segura, podendo ser integrado com o AKS via CSI driver.

O Azure Container Registry (ACR) armazena imagens de containers utilizadas pelo cluster. A integração com o AKS pode ser feita via identidade gerida (MSI) para acesso seguro.

O Azure Monitor e o Log Analytics fornecem métricas, logs e alertas para monitorização contínua do estado do cluster e das aplicações.

Práticas Recomendadas

A arquitetura de referência recomendada a adoção de práticas como:

- Segurança Zero Trust: segmentação de rede, autenticação forte, RBAC.

- DevOps e CI/CD: pipelines automatizados com GitHub Actions ou Azure DevOps.

- DevOps e CI/CD: pipelines automatizados com GitHub Actions ou Azure DevOps.

- Políticas de Rede: controlo de tráfego entre pods.

- Gestão de Identidade: integração com Azure AD para autenticação de utilizadores e aplicações.

Considerações Operacionais

A operação de um cluster AKS em produção requer atenção contínua a:

- Atualizações regulares do cluster e dos nós.

- Backups e recuperação de desastres com snapshots e ferramentas como Velero.

- Governança com Azure Policy e Azure Blueprints.

- Monitorização e alertas com Azure Monitor.

Concluindo, a arquitetura de referência para AKS da Microsoft oferece uma base sólida para implementar clusters seguros, escaláveis e operacionais. Ao seguir este modelo, as organizações podem acelerar a adoção de Kubernetes no Azure com confiança e alinhamento às melhores práticas da indústria.

Para leitura adicional você pode seguir o link da documentação oficial Baseline architecture for an AKS cluster – Azure Architecture Center | Microsoft Learn.

Deixe o seu comentário e até ao próximo artigo.

Hi there to all, for the reason that I am genuinely keen of reading this website’s post to be updated on a regular basis. It carries pleasant stuff.