À medida que as organizações migram para a nuvem, a gestão segura de credenciais torna-se um desafio crítico. Tradicionalmente, aplicações e scripts dependiam de chaves ou palavras-passe armazenadas em ficheiros de configuração, o que representa um risco elevado: basta uma fuga de informação para comprometer todo o ambiente. No Microsoft Azure, existe uma solução elegante para este problema: Identidade Gerida (Managed Identity).

Esta funcionalidade permite que recursos do Azure, como Máquinas Virtuais (VMs), autentiquem-se de forma automática e segura em outros serviços, sem necessidade de credenciais explícitas. Isto significa que podes implementar integrações robustas, reduzir riscos de segurança e simplificar a gestão de acessos. Além disso, as identidades geridas são totalmente integradas com o Entra ID, garantindo conformidade com políticas corporativas e boas práticas de segurança.

O que é uma Identidade Gerida ?

De forma simples, é uma identidade criada pelo azure para um recurso, que pode ser usada para autenticação sem serviços que suportam Entra ID. Assim, não precisas guardar credenciais nem código. Exitem dois tipos:

- Atribuída pelo Sistema: Criada automaticamente para VM e eliminada quando a VM é removida.

- Atribuída pelo Utilizador: Criada manualmente e pode ser usada por vários recursos.

Porquê usar Identidade Gerida?

- Mais segurança: Nada de credenciais expostas.

- Gestão Fácil: O azure trata da rotação das credenciais.

- Integração Nativa: Funciona com key vault, storage, sql database, entre outros.

Para atribuir identidade geria a uma vm no azure siga os passos abaixo:

1- Depois de aceder ao portal do azure, no menu lateral clique em máquinas virtuais e selecione vm à qual pretende atribuír a identidade.

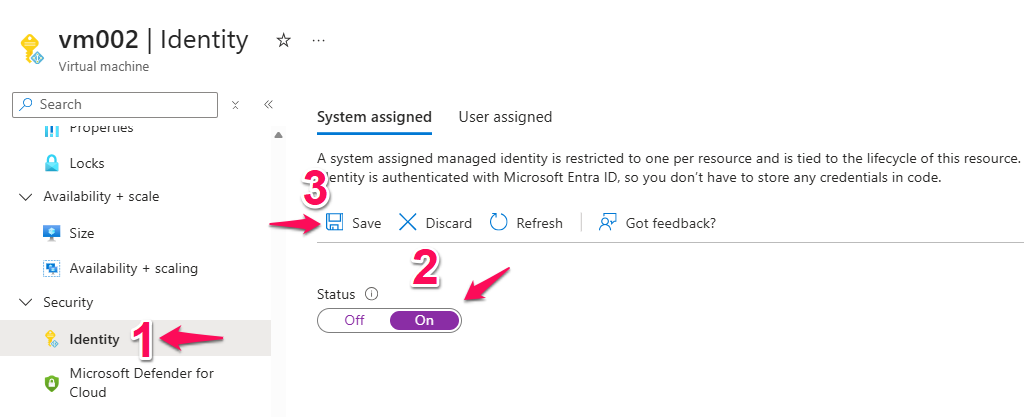

2- No painel da vm, selecione identidade.

3- Na aba sistema atribuído, altere para o estado ligado e clique em guardar.

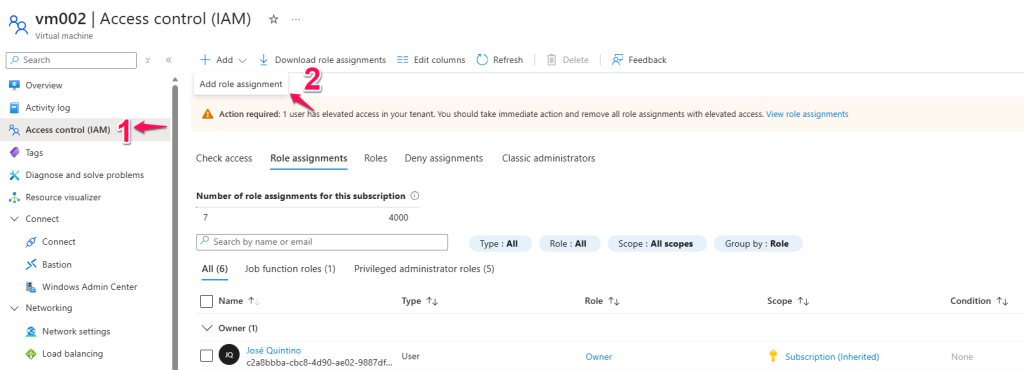

4- Nesse passo vamos atribuír permissões a identidade, acessando o recurso que a vm precisa utilizar.

5- Clique em controle de acesso (IAM), selecione adicionar atribuição de função, escolha a função adequada (ex: backep reader) e atribua a vm.

Boa Práticas

- Dê apenas as permissões necessárias (princípio de menos privilégio).

- Monitore com azure monitor.

- Use identidades atribuídas pelo utlilizador para cenários com várias VMs.

Resumindo, com este processo, consegues autenticar a tua VM de forma segura, sem credenciais expostas, e simplificar a gestão. É uma prática essencial para qualquer ambiente Azure que valorize segurança e eficiência.

Até ao próximo artigo.